في العصر الرقمي الحالي، أصبحت الهجمات الإلكترونية تهديدًا كبيرًا يواجه...

تعرف على الخدمة

دليل شامل لأشهر 10 أنواع من الهجمات على المواقع وكيف تحمي موقعك منها

-

الكاتب: م. أحمد أسامة

- ثغرات ،الدعم التقني، حماية

- لا توجد تعليقات

مع التطور السريع في التكنولوجيا وزيادة الاعتماد على الإنترنت في الأعمال التجارية، أصبحت الهجمات الإلكترونية تشكل تهديدًا كبيرًا على الشركات والأفراد على حد سواء ويمكن لهذه الهجمات أن تتسبب في خسائر مالية ضخمة وتشويه السمعة، في هذا المقال سنتناول أشهر 10 أنواع من الهجمات على المواقع الإلكترونية بالتفصيل، مع تقديم نصائح حول كيفية حماية موقعك منها.

محتوى المقالة

1. هجمات الحرمان من الخدمة (DDoS)

هجمات الحرمان من الخدمة الموزعة (DDoS) هي نوع من الهجمات الإلكترونية التي تهدف إلى تعطيل الخدمة على موقع ويب أو خادم عن طريق إغراقه بحجم كبير من حركة المرور الضارة. يتم تنفيذ هذه الهجمات من خلال استخدام شبكات من الأجهزة المصابة بالبرامج الضارة، تعرف بـ”بوت نت” (Botnet)، والتي يمكن أن تتضمن الآلاف من الأجهزة المتصلة بالإنترنت، مثل الحواسيب الشخصية والأجهزة المحمولة والأجهزة المتصلة بالإنترنت.

تعمل هجمات DDoS بعدة طرق، منها:

- الهجمات على مستوى التطبيق: تستهدف موارد التطبيق مثل قواعد البيانات أو خدمات الويب بإرسال طلبات متعددة لإغراق النظام، مما يؤدي إلى بطء الخدمة أو توقفها.

- الهجمات على مستوى البروتوكول: تستهدف نقاط الضعف في بروتوكولات الشبكة مثل TCP/IP. تشمل هذه الهجمات SYN flood، ACK flood، وغيرها.

- الهجمات على مستوى الشبكة: تهدف إلى استنفاد عرض النطاق الترددي المتاح للشبكة عن طريق إرسال كمية ضخمة من البيانات، مثل هجمات UDP flood وICMP flood.

الحلول لحماية المواقع والخوادم من هجمات DDoS، يمكن اتباع الاستراتيجيات التالية:

- استخدام خدمات حماية DDoS: شركات مثل Cloudflare وAkamai تقدم خدمات متخصصة في الحماية من هجمات DDoS عن طريق تصفية حركة المرور الضارة قبل وصولها إلى الموقع المستهدف.

- توسيع عرض النطاق الترددي: زيادة عرض النطاق الترددي للموقع أو الخادم يمكن أن يساعد في تحمل الزيادات المفاجئة في حركة المرور.

- إعدادات جدار الحماية والشبكة: تكوين جدران الحماية ونظم كشف التسلل (IDS) لتحديد وحجب حركة المرور الضارة.

- توزيع الحمل: استخدام موزعات الحمل (Load Balancers) لتوزيع حركة المرور عبر خوادم متعددة، مما يقلل من تأثير الهجمات على خادم واحد.

- تطبيقات مراقبة الأداء: مراقبة أداء الموقع بشكل مستمر للكشف المبكر عن أي زيادات غير طبيعية في حركة المرور والتفاعل معها بسرعة.

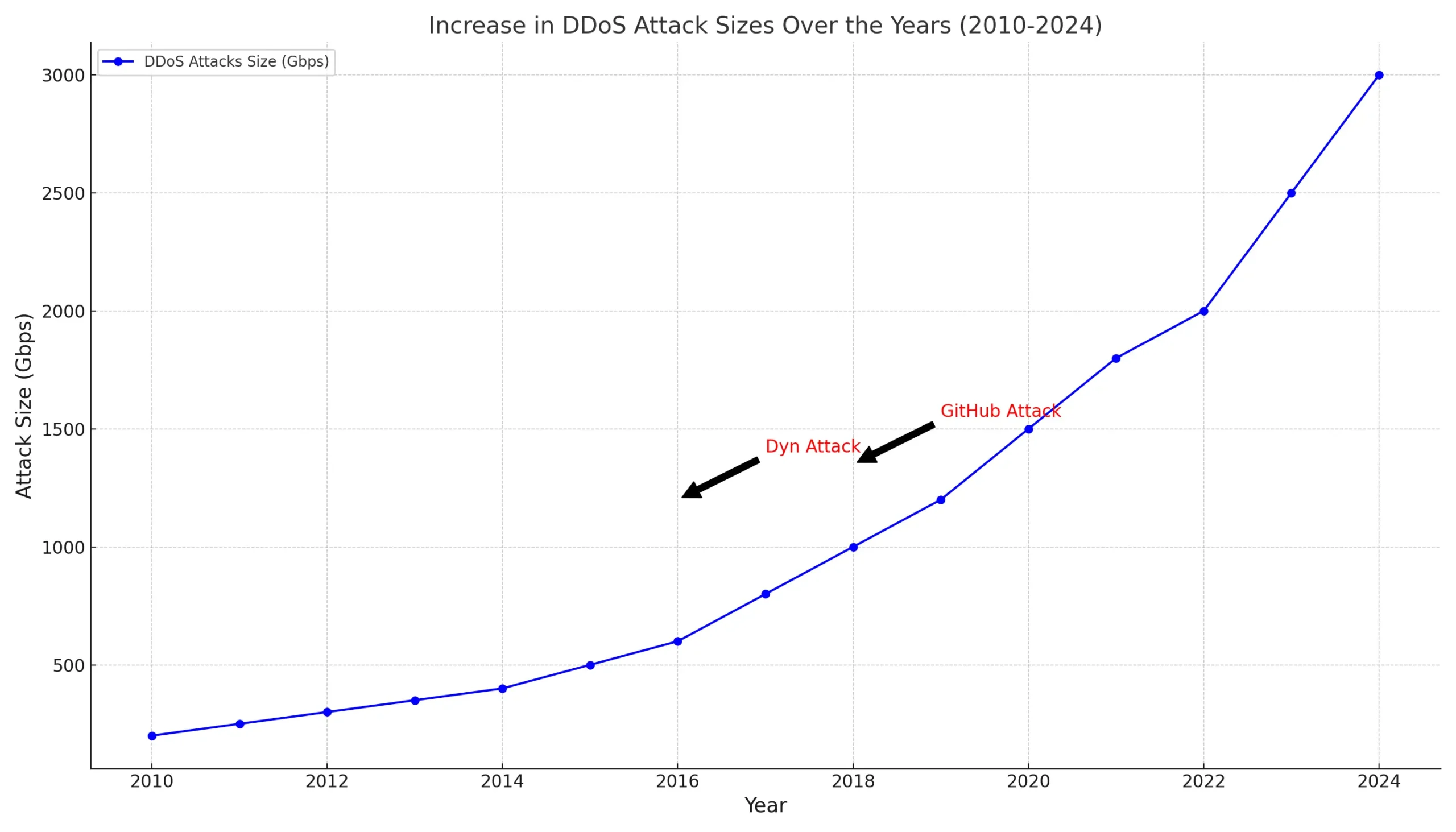

حدث بالفعل مع شركات وكيانات تأثرت بهجمات DDoS

1. GitHub (2018) في فبراير 2018، تعرض GitHub لأكبر هجوم DDoS في التاريخ في ذلك الوقت، حيث بلغ حجم الهجوم 1.35 تيرابايت في الثانية. استمر الهجوم لمدة حوالي 20 دقيقة، ولكن بفضل استخدام GitHub لخدمات Akamai Prolexic، تمكنوا من تصفية حركة المرور الضارة واستعادة الخدمة بسرعة.

2. Dyn (2016) في أكتوبر 2016، تعرض مزود DNS Dyn لهجوم DDoS كبير باستخدام بوت نت ميرا (Mirai). أدى الهجوم إلى تعطيل العديد من الخدمات الرئيسية مثل Twitter، Netflix، Reddit، CNN، وThe New York Times.

3. خدمات الحكومة الإستونية (2007) تعرضت إستونيا لسلسلة من هجمات DDoS استهدفت مواقع الحكومة والبنوك ووسائل الإعلام، مما أدى إلى تعطل الخدمات عبر الإنترنت لعدة أيام. يُعتقد أن الهجمات كانت منسقة وكانت جزءًا من حرب سيبرانية.

الإحصائيات

في عام 2023، شهدت هجمات DDoS زيادة بنسبة 20% مقارنة بالعام السابق، مع استهداف مواقع التجارة الإلكترونية بشكل كبير.

2. هجمات البرمجة عبر المواقع (XSS)

هجمات البرمجة عبر المواقع (Cross-Site Scripting – XSS) هي نوع من الهجمات التي يستغل فيها المهاجمون ثغرات أمنية في التطبيقات الويب لحقن أكواد جافا سكريبت ضارة في صفحات الويب التي يشاهدها المستخدمون. تُستخدم هذه الأكواد لسرقة معلومات حساسة، مثل ملفات تعريف الارتباط (cookies)، أو للتلاعب بواجهة المستخدم.

أنواع هجمات XSS:

XSS المُنعكس (Reflected XSS):

- يتم تنفيذ هذا النوع من الهجمات عن طريق إدخال أكواد جافا سكريبت ضارة في روابط URL. عندما ينقر الضحية على الرابط، يتم تنفيذ الأكواد الضارة في متصفح الضحية.

- مثال: إرسال بريد إلكتروني يحتوي على رابط ضار، وعند نقر الضحية عليه، يتم حقن الأكواد في الصفحة المعروضة.

XSS المخزن (Stored XSS):

- يتم تنفيذ هذا النوع من الهجمات عن طريق حقن الأكواد الضارة في قاعدة البيانات الخاصة بالموقع. عندما يقوم المستخدمون بزيارة الصفحة التي تحتوي على البيانات المخزنة، يتم تنفيذ الأكواد الضارة.

- مثال: إضافة تعليق ضار على منتدى أو شبكة اجتماعية، وعند عرض التعليق، يتم تنفيذ الأكواد الضارة في متصفح كل من يرى التعليق.

XSS المُستند على DOM (DOM-Based XSS):

- يتم تنفيذ هذا النوع من الهجمات عن طريق التلاعب بالوثيقة الشجرية للمستند (DOM) في متصفح الضحية. الأكواد الضارة تُحقن وتُنفذ محليًا في متصفح الضحية.

- مثال: استغلال ثغرات في معالجة المدخلات في جافا سكريبت داخل متصفح الضحية.

لحماية المواقع من هجمات XSS، يمكن اتباع الإجراءات التالية:

- التأكد من صحة المدخلات (Input Validation):

تأكد من أن جميع مدخلات المستخدمين تمر عبر عمليات التحقق والتصفية. قم بتحديد أنواع المدخلات المقبولة واستخدام استراتيجيات التصفية لإزالة الأكواد الضارة.

- تطهير البيانات (Output Encoding):

عند عرض البيانات المدخلة من قبل المستخدمين، تأكد من ترميزها بشكل صحيح لمنع تنفيذ الأكواد الضارة. استخدام تقنيات مثل HTML encoding وJavaScript encoding يساعد في حماية الصفحة.

- استخدام سياسات الأمان الحديثة (Content Security Policy – CSP):

إعداد سياسات CSP على الخادم يمكن أن يساعد في منع تنفيذ الأكواد الضارة عن طريق التحكم في المصادر المسموح بها لتنفيذ الأكواد في الصفحات.

- التحديثات الدورية:

تأكد من تحديث جميع البرامج والمكتبات المستخدمة في الموقع بشكل دوري عن طريق متخصص لتصحيح الثغرات الأمنية المعروفة فتحديث البرمجيات بانتظام يساعد في سد الثغرات الأمنية ومنع المهاجمين من استغلالها وهذا يحتاج لمتخصص أو شخص على دراية بما تم خلال هذه التحديثات.. فقد تؤدي في كثر من الأحيان هذه التحديثات لخلل أو توقف في وظائف بعض المكونات الإضافية الخاصة بنظامك.

- الفحص الدوري للتطبيقات:

استخدم أدوات الفحص الأمني لتحليل الأكواد والبحث عن الثغرات الأمنية المعروفة، وتصحيحها قبل أن يتمكن المهاجمون من استغلالها.

حدث بالفعل مع شركات وكيانات تأثرت بهجمات XSS

1. Yahoo (2013) في عام 2013، تعرضت Yahoo لهجوم XSS استغل ثغرة في منصة البريد الإلكتروني. تمكن المهاجمون من حقن أكواد جافا سكريبت ضارة، مما أدى إلى سرقة ملفات تعريف الارتباط لمستخدمي البريد الإلكتروني.

- عدد المستخدمين المتأثرين: حوالي 400,000 حساب بريد إلكتروني

- التأثير: سرقة ملفات تعريف الارتباط والوصول غير المصرح به إلى الحسابات

2. eBay (2014) تعرض موقع eBay في عام 2014 لهجوم XSS مخزن في نظام التعليقات الخاص به. تمكن المهاجمون من حقن أكواد ضارة في التعليقات، مما أدى إلى سرقة معلومات حساسة من المستخدمين.

- عدد المستخدمين المتأثرين: غير محدد بدقة، ولكن الأثر كان واسع النطاق

- التأثير: سرقة معلومات حساسة وبيانات شخصية

3. PayPal (2019) في عام 2019، اكتشف الباحثون ثغرة XSS في منصة PayPal التي يمكن أن تسمح للمهاجمين بتنفيذ أكواد جافا سكريبت ضارة وسرقة بيانات المستخدمين.

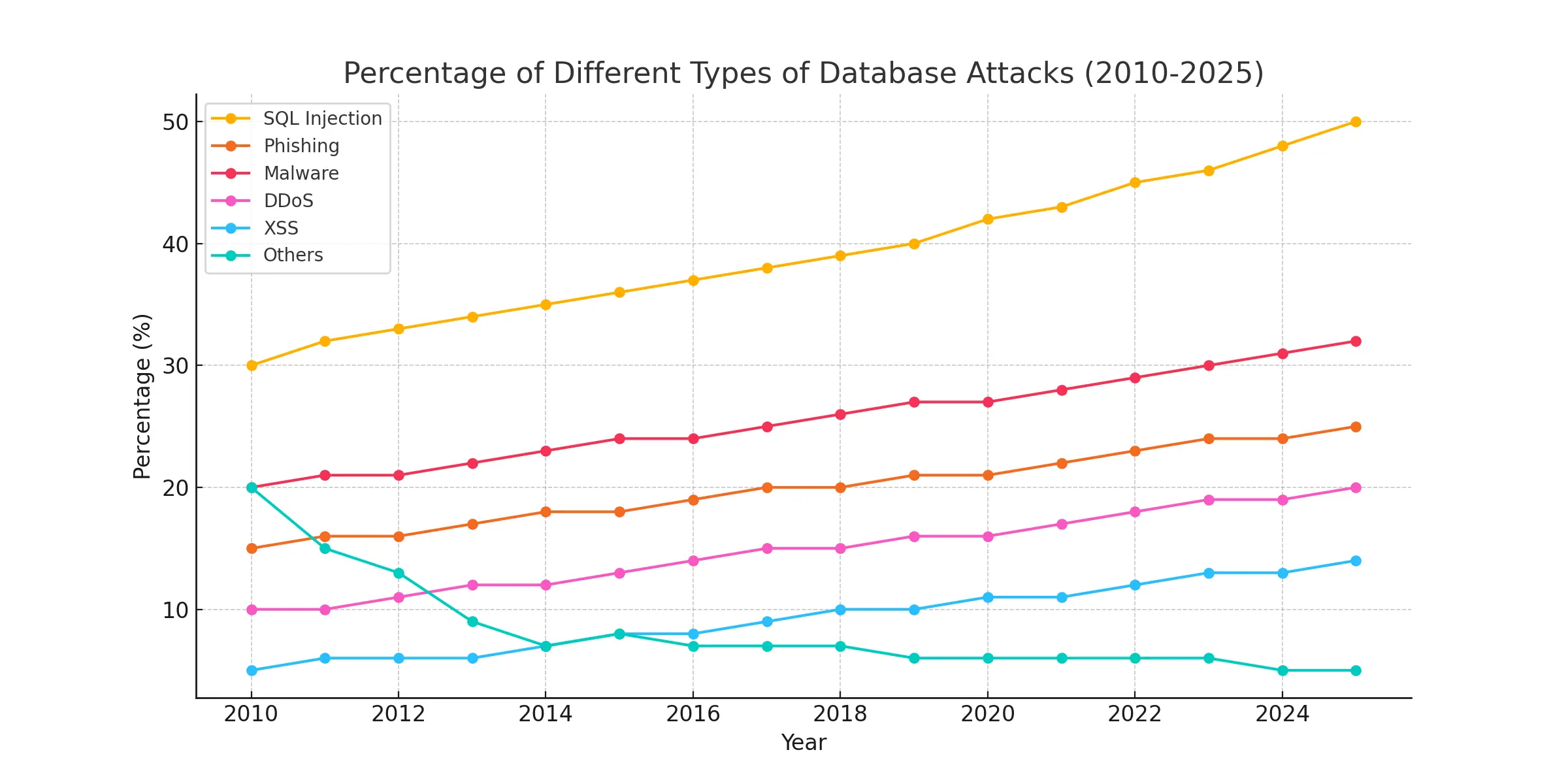

الإحصائيات

في 2023، كانت هجمات XSS مسؤولة عن 30% من جميع الهجمات على تطبيقات الويب.

3. هجمات SQL Injection

هجمات حقن SQL (SQL Injection) هي نوع من الهجمات التي يستغل فيها المهاجمون ثغرات أمنية في التطبيقات التي تعتمد على قواعد البيانات. الهدف من هذه الهجمات هو إدخال أو حقن أوامر SQL ضارة في استعلامات قواعد البيانات عبر مدخلات المستخدم غير المؤمنة. هذه الأوامر يمكن أن تؤدي إلى سرقة البيانات، تعديلها، أو حتى تدميرها.

آلية العمل:

- الاستغلال الأساسي: يبدأ المهاجم بإدخال نصوص SQL ضارة في مدخلات المستخدم التي يتم معالجتها في استعلامات قاعدة البيانات بدون التحقق الكافي. يمكن أن تتضمن هذه المدخلات الحقول النصية، استعلامات البحث، أو حتى عناوين URL.

- تنفيذ الهجوم: عند معالجة التطبيق لمدخلات المستخدم، يتم تنفيذ أوامر SQL المدخلة من قبل المهاجم ضمن استعلام قاعدة البيانات. يمكن أن تؤدي هذه الأوامر إلى قراءة بيانات حساسة، تعديل السجلات، أو تنفيذ أوامر إدارية على قاعدة البيانات.

لحماية التطبيقات من هجمات SQL Injection، يمكن اتباع الإجراءات التالية:

- استخدام استعلامات SQL المحضرة (Prepared Statements):

- تعتبر استعلامات SQL المحضرة طريقة آمنة لمعالجة مدخلات المستخدمين حيث يتم فصل المدخلات عن الأوامر. هذا يقلل من احتمالية حقن أكواد SQL ضارة.

التحقق من المدخلات (Input Validation):

- تأكد من أن جميع مدخلات المستخدمين تمر عبر عمليات التحقق والتصفية للتأكد من أنها تتبع القواعد المحددة مسبقًا.

تطهير البيانات (Data Sanitization):

- تطهير البيانات قبل إدخالها في استعلامات SQL يمكن أن يزيل أو يعدل أي مدخلات ضارة.

استخدام مكتبات ORM (Object-Relational Mapping):

- مكتبات ORM مثل Hibernate وEntity Framework تساعد في تقليل التعرض لهجمات SQL Injection عن طريق التعامل مع قاعدة البيانات عبر كائنات بدلاً من استعلامات SQL المباشرة.

التحديثات الدورية:

- تأكد من تحديث جميع البرامج والمكتبات المستخدمة بشكل دوري لتصحيح الثغرات الأمنية المعروفة.

استخدام الجدران النارية لتطبيقات الويب (Web Application Firewalls – WAF):

- WAF يمكن أن يساعد في حماية التطبيقات من الهجمات الشائعة مثل SQL Injection عن طريق مراقبة وحجب حركة المرور الضارة.

حدث بالفعل مع شركات وكيانات تأثرت بهجمات SQL Injection

1. Heartland Payment Systems (2008) في عام 2008، تعرضت شركة Heartland Payment Systems لهجوم SQL Injection أدى إلى سرقة بيانات حوالي 130 مليون بطاقة ائتمان. كان هذا الهجوم واحداً من أكبر الهجمات على بيانات بطاقات الدفع في التاريخ.

- عدد البطاقات المسروقة: حوالي 130 مليون بطاقة

- التأثير: خسائر مالية ضخمة للشركة وتضرر سمعتها

2. LinkedIn (2012) في عام 2012، تعرض موقع LinkedIn لهجوم SQL Injection أدى إلى تسريب بيانات حسابات المستخدمين، بما في ذلك كلمات المرور. تم اكتشاف أن بعض كلمات المرور كانت مشفرة بشكل ضعيف.

- عدد الحسابات المتأثرة: حوالي 6.5 مليون حساب

- التأثير: تسريب بيانات المستخدمين وتعرض سمعة الموقع للخطر

3. Sony Pictures (2014) في عام 2014، تعرضت Sony Pictures لهجوم كبير شمل استخدام تقنيات SQL Injection، مما أدى إلى تسريب كميات كبيرة من البيانات الحساسة، بما في ذلك الأفلام غير المصدرة والمعلومات الشخصية للموظفين.

- التأثير: تسريب بيانات حساسة وأفلام غير مصدرة، وخسائر مالية كبيرة

الإحصائيات

في 2024، كانت هجمات SQL Injection مسؤولة عن 25% من جميع الاختراقات الكبيرة لقواعد البيانات.

4. هجمات التصيد الاحتيالي (Phishing)

هجمات التصيد الاحتيالي (Phishing) هي واحدة من أكثر الطرق شيوعًا للهجمات الإلكترونية، حيث يقوم المهاجمون بإرسال رسائل بريد إلكتروني أو رسائل نصية تبدو وكأنها من مصدر موثوق به لخداع المستخدمين وجعلهم يكشفون عن معلومات حساسة مثل كلمات المرور أو أرقام البطاقات الائتمانية.

آلية العمل:

- اختيار الهدف:

- يبدأ المهاجم بتحديد مجموعة من الأهداف المحتملة، مثل عملاء بنك معين أو موظفي شركة.

- إنشاء الرسالة الاحتيالية:

- يقوم المهاجم بإعداد رسالة بريد إلكتروني أو رسالة نصية تبدو وكأنها تأتي من مصدر موثوق، مثل بنك، شركة تقنية، أو منصة للتجارة الإلكترونية. تحتوي الرسالة عادة على رابط ضار.

- الإرسال:

- تُرسل الرسائل إلى الأهداف المختارة. قد تتضمن الرسائل روابط لمواقع مزيفة مصممة لتبدو مشابهة لمواقع حقيقية، حيث يُطلب من المستخدمين إدخال معلوماتهم الشخصية.

- جمع المعلومات:

- عندما يقوم المستخدمون بالنقر على الرابط وإدخال معلوماتهم الشخصية في الموقع المزيف، يتم إرسال هذه المعلومات إلى المهاجم، الذي يمكنه استخدامها لسرقة الهوية أو الأموال.

لحماية نفسك والشركات من هجمات التصيد الاحتيالي، يمكن اتباع الإجراءات التالية:

التوعية والتدريب:

- توفير تدريب دوري للموظفين والعملاء حول كيفية التعرف على رسائل التصيد الاحتيالي والتحذيرات المحتملة.

التحقق من المرسلين:

- التحقق دائمًا من عنوان البريد الإلكتروني للمرسل والتأكد من أنه يتطابق مع العنوان المعروف للجهة الموثوقة.

عدم النقر على الروابط المشبوهة:

- تجنب النقر على الروابط أو تنزيل الملفات المرفقة من رسائل البريد الإلكتروني غير المتوقعة أو غير الموثوقة.

استخدام المصادقة الثنائية (2FA):

- تطبيق المصادقة الثنائية على الحسابات الهامة كطبقة إضافية من الحماية.

استخدام برامج الحماية:

- تثبيت برامج الحماية من الفيروسات وبرامج مكافحة البرمجيات الخبيثة وتحديثها بانتظام.

الإبلاغ عن الرسائل الاحتيالية:

- الإبلاغ عن رسائل البريد الإلكتروني المشبوهة إلى قسم تقنية المعلومات أو إلى الجهة المعنية.

مثال على شركات وكيانات تأثرت بهجمات التصيد الاحتيالي:

1. Google و Facebook (2013-2015) في فترة ما بين 2013 و2015، تعرضت شركتا Google و Facebook لعملية تصيد احتيالي ضخمة نفذها أحد المحتالين الليتوانيين. قام المحتال بخداع الشركات لتحويل ما يقرب من 100 مليون دولار إلى حساباته المصرفية عن طريق إرسال فواتير مزيفة ورسائل بريد إلكتروني تنتحل شخصية أحد الموردين المعروفين.

- المبلغ المسروق: حوالي 100 مليون دولار

- التأثير: خسائر مالية كبيرة وإجراءات قانونية لاحقة

2. Sony Pictures (2014) تعرضت Sony Pictures لهجوم تصيد احتيالي كجزء من الهجوم الأكبر الذي نفذه مجموعة من القراصنة الذين تمكنوا من الوصول إلى بيانات حساسة للشركة، بما في ذلك الأفلام غير المصدرة والمعلومات الشخصية للموظفين.

- التأثير: تسريب بيانات حساسة، خسائر مالية كبيرة، وتضرر سمعة الشركة

3. Ubiquiti Networks (2015) في عام 2015، وقعت شركة Ubiquiti Networks ضحية لهجوم تصيد احتيالي أدى إلى سرقة 46.7 مليون دولار. قام المهاجمون بانتحال شخصية موظفي الإدارة العليا وإرسال تعليمات إلى قسم المحاسبة لتحويل الأموال إلى حسابات خارجية.

- المبلغ المسروق: 46.7 مليون دولار

- التأثير: خسائر مالية كبيرة وتدقيق في الإجراءات الأمنية

الإحصائيات

في 2023، كانت هجمات التصيد مسؤولة عن 80% من جميع الاختراقات الناجحة.

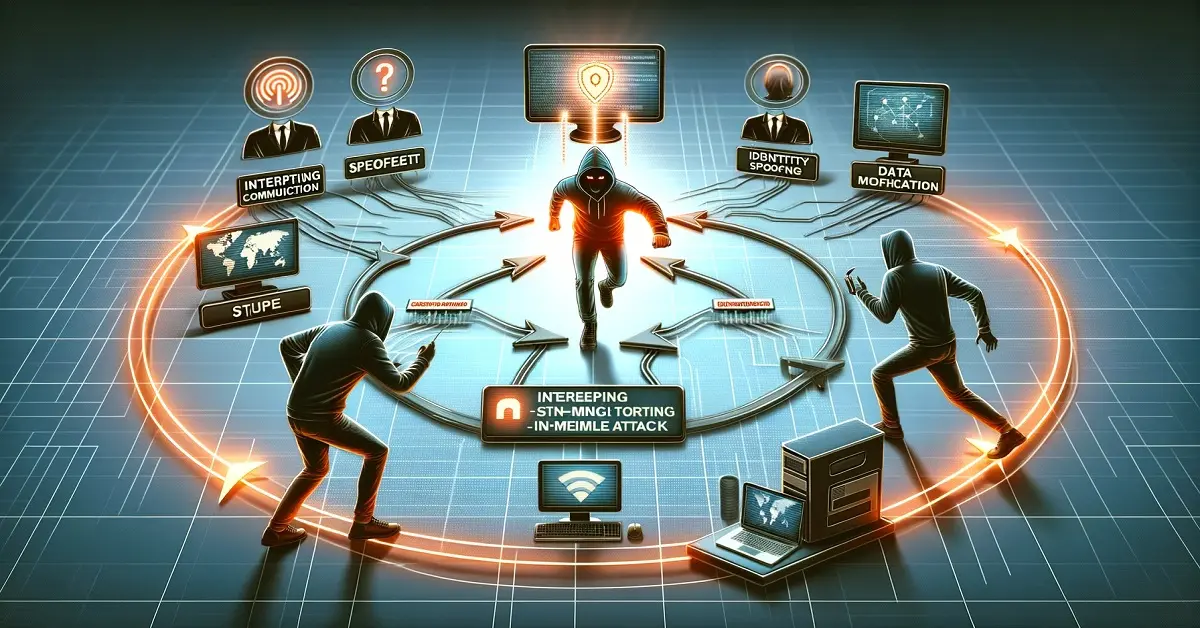

5. هجمات Man-in-the-Middle

هجمات Man-in-the-Middle (MitM) هي نوع من الهجمات الإلكترونية التي يقوم فيها المهاجم بالتسلل إلى محادثة أو اتصال بين طرفين دون علمهم. الهدف من هذه الهجمات هو اعتراض البيانات المرسلة بين الطرفين، تعديلها، أو حتى سرقتها.

آلية العمل:

التنصت (Eavesdropping):

- يقوم المهاجم بالتنصت على الاتصال بين الطرفين عن طريق اعتراض حزم البيانات المرسلة عبر الشبكة. يمكن أن يحدث هذا الهجوم في الشبكات اللاسلكية غير المؤمنة أو على شبكة محلية غير محمية.

انتحال الهوية (Impersonation):

- يقوم المهاجم بانتحال هوية أحد الطرفين في الاتصال، مما يجعل الطرف الآخر يعتقد أنه يتواصل مع الطرف الحقيقي. يمكن أن يتم ذلك باستخدام شهادات مزيفة أو عن طريق خداع بروتوكولات الأمان.

التلاعب بالبيانات (Data Manipulation):

- بعد السيطرة على الاتصال، يمكن للمهاجم تعديل البيانات المرسلة بين الطرفين، مما يتيح له سرقة معلومات حساسة مثل كلمات المرور أو بيانات الحسابات المالية.

إعادة التوجيه (Redirecting):

- يمكن للمهاجم إعادة توجيه المستخدمين إلى مواقع مزيفة تشبه المواقع الحقيقية لجمع بياناتهم الحساسة.

لحماية نفسك والشركات من هجمات Man-in-the-Middle، يمكن اتباع الإجراءات التالية:

استخدام التشفير (Encryption):

- تأكد من أن جميع الاتصالات بين الأطراف تستخدم بروتوكولات تشفير قوية مثل HTTPS وTLS. التشفير يضمن أن البيانات لا يمكن قراءتها حتى إذا تم اعتراضها.

تجنب الشبكات العامة غير المؤمنة:

- تجنب استخدام الشبكات اللاسلكية العامة غير المؤمنة لإجراء عمليات مالية أو نقل معلومات حساسة. استخدم الشبكات الخاصة الافتراضية (VPN) عند الاتصال عبر شبكات غير مأمونة.

التحقق من الشهادات الرقمية:

- تأكد من أن المواقع التي تتعامل معها تستخدم شهادات SSL/TLS صالحة وصادرة عن سلطات مصدقة. احذر من المواقع التي تحتوي على تحذيرات أمان في المتصفح.

استخدام المصادقة الثنائية (Two-Factor Authentication):

- تطبيق المصادقة الثنائية على الحسابات الهامة يضيف طبقة إضافية من الأمان، مما يجعل من الصعب على المهاجمين الوصول إلى الحسابات حتى إذا تم سرقة بيانات الدخول.

تحديث البرمجيات والنظم بانتظام:

- تأكد من تحديث جميع البرمجيات والنظم المستخدمة بانتظام لسد الثغرات الأمنية المعروفة.

مثال على شركات وكيانات تأثرت بهجمات Man-in-the-Middle:

1. Equifax (2017) في عام 2017، تعرضت شركة Equifax لهجوم MitM كجزء من اختراق أمني كبير أدى إلى تسريب معلومات حساسة لأكثر من 147 مليون شخص. تمكن المهاجمون من اعتراض الاتصالات وسرقة بيانات الهوية.

- عدد الأفراد المتأثرين: أكثر من 147 مليون شخص

- التأثير: خسائر مالية هائلة، تضرر سمعة الشركة، وغرامات قانونية كبيرة

2. Starbucks (2019) في عام 2019، اكتشف الباحثون ثغرة في تطبيق Starbucks سمحت للمهاجمين بتنفيذ هجمات MitM على الاتصالات بين التطبيق وخوادم الشركة. تمكن المهاجمون من اعتراض بيانات المستخدمين مثل كلمات المرور والمعلومات المالية.

- عدد المستخدمين المتأثرين: غير معروف بدقة

- التأثير: خطر سرقة البيانات المالية والمعلومات الشخصية

3. WhatsApp (2019) في عام 2019، تعرض تطبيق WhatsApp لاختراق عبر ثغرة أمنية مكنت المهاجمين من تنفيذ هجمات MitM على الاتصالات المشفرة بين المستخدمين. استغل المهاجمون الثغرة لتنصت على المحادثات والاتصالات الخاصة.

- عدد المستخدمين المتأثرين: ملايين المستخدمين حول العالم

- التأثير: خرق خصوصية المستخدمين وإمكانية الوصول إلى المحادثات الخاصة

الإحصائيات

في 2023، كانت هجمات Man-in-the-Middle مسؤولة عن 15% من جميع الهجمات على الشبكات.

6. هجمات القوة الغاشمة (Brute Force)

هجمات القوة الغاشمة (Brute Force) هي نوع من الهجمات الإلكترونية التي تعتمد على محاولة المهاجمين تخمين كلمة المرور أو مفتاح التشفير من خلال تجربة جميع الاحتمالات الممكنة حتى يصلوا إلى الكلمة الصحيحة. هذا النوع من الهجمات يمكن أن يكون بسيطًا في حال كانت كلمات المرور ضعيفة أو معقدًا ويتطلب وقتًا طويلًا في حال كانت كلمات المرور قوية ومعقدة.

آلية العمل:

تجميع قائمة كلمات المرور المحتملة:

- يبدأ المهاجم عادة بجمع قائمة من كلمات المرور الشائعة أو المعلومات الشخصية المتعلقة بالهدف مثل الأسماء وتواريخ الميلاد.

تنفيذ الهجوم:

- يستخدم المهاجم برامج مخصصة لتجربة جميع كلمات المرور المحتملة بسرعة عالية. هذه البرامج تقوم بإدخال كلمات المرور واحدة تلو الأخرى حتى يتم العثور على الكلمة الصحيحة.

الوصول غير المصرح به:

- بمجرد اكتشاف كلمة المرور الصحيحة، يمكن للمهاجم الوصول إلى الحساب أو النظام المستهدف واستخدامه كما يشاء، مما قد يؤدي إلى سرقة البيانات أو تنفيذ أنشطة ضارة.

لحماية الأنظمة والحسابات من هجمات القوة الغاشمة، يمكن اتباع الإجراءات التالية:

استخدام كلمات مرور قوية ومعقدة:

- يجب استخدام كلمات مرور طويلة ومعقدة تحتوي على مزيج من الحروف الكبيرة والصغيرة، الأرقام، والرموز الخاصة. يجب تجنب استخدام كلمات مرور شائعة أو معلومات شخصية.

تفعيل قفل الحساب بعد محاولات فاشلة متعددة:

- تفعيل نظام يقفل الحساب تلقائيًا بعد عدد محدد من المحاولات الفاشلة لتسجيل الدخول يمكن أن يحد من فعالية هجمات القوة الغاشمة.

استخدام المصادقة الثنائية (Two-Factor Authentication):

- إضافة طبقة إضافية من الأمان عبر المصادقة الثنائية يجعل من الصعب على المهاجمين الوصول إلى الحساب حتى إذا تمكنوا من تخمين كلمة المرور.

استخدام أدوات التحقق من كلمات المرور:

- استخدام أدوات مثل تشفير كلمات المرور والتحقق من كلمات المرور الضعيفة يمكن أن يساعد في منع استخدام كلمات مرور ضعيفة أو سهلة التخمين.

مراقبة الدخول والنشاط غير العادي:

- مراقبة الدخول والنشاط غير العادي يمكن أن يساعد في اكتشاف الهجمات مبكرًا واتخاذ الإجراءات اللازمة.

مثال على شركات وكيانات تأثرت بهجمات القوة الغاشمة

1. Instagram (2020) في عام 2020، تعرضت منصة Instagram لهجوم بالقوة الغاشمة استهدف حسابات المستخدمين. قام المهاجمون بتجربة عدد كبير من كلمات المرور لمحاولة الوصول إلى حسابات المستخدمين. الشركة نصحت المستخدمين بتفعيل المصادقة الثنائية واستخدام كلمات مرور قوية.

- عدد المحاولات: ملايين المحاولات الفاشلة

- التأثير: زيادة وعي المستخدمين بأهمية الأمن الرقمي

2. Tesla (2021) في عام 2021، اكتشف الباحثون أن نظام التحكم عن بُعد الخاص بسيارات Tesla كان معرضًا لهجوم بالقوة الغاشمة. تمكن المهاجمون من استخدام برنامج لتجربة كلمات المرور للوصول إلى نظام التحكم بالسيارة.

- التأثير: تحديث النظام لزيادة الحماية وإغلاق الثغرة

3. Microsoft (2020) في عام 2020، كشفت Microsoft عن تعرض نظام البريد الإلكتروني Outlook لهجمات بالقوة الغاشمة استهدفت حسابات المستخدمين. الشركة قامت بتعزيز الحماية ونصحت المستخدمين بتفعيل المصادقة الثنائية.

- عدد المحاولات: ملايين المحاولات الفاشلة

- التأثير: تعزيز الأمن السيبراني وتوعية المستخدمين

الإحصائيات

في 2023، كانت هجمات القوة الغاشمة مسؤولة عن 10% من جميع الاختراقات الناجحة للحسابات.

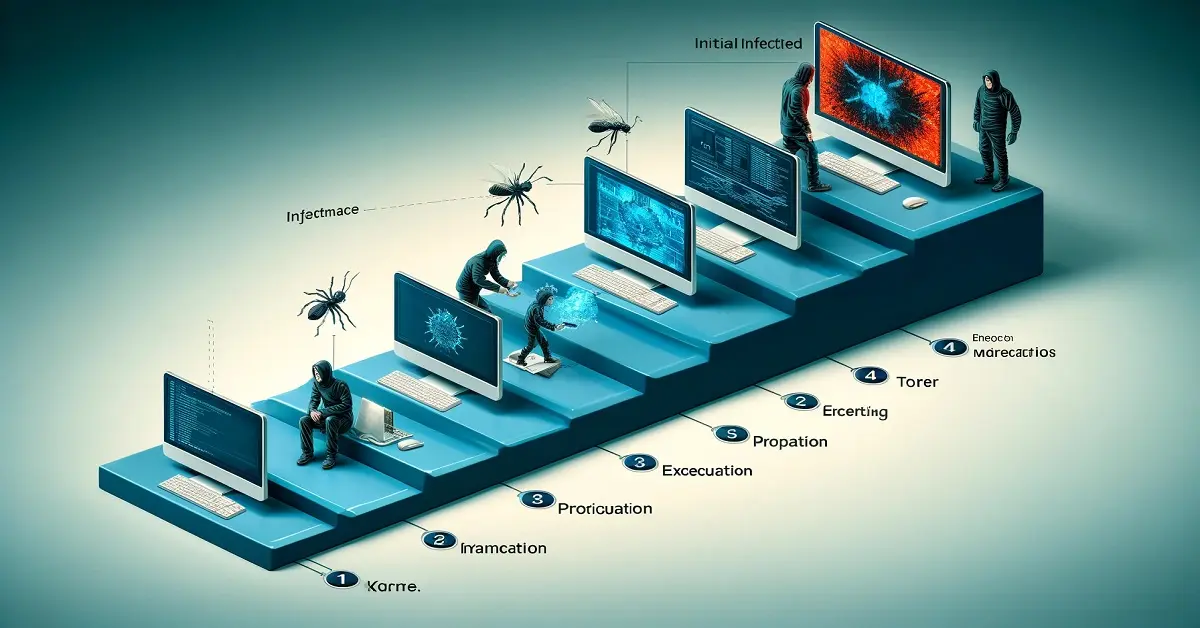

7. هجمات البرامج الضارة (Malware)

البرامج الضارة (Malware) هي برامج تم تصميمها لتنفيذ أنشطة ضارة على الأجهزة والأنظمة الحاسوبية دون علم أو موافقة المستخدم. يمكن أن تتنوع هذه البرامج من فيروسات وبرامج تجسس وبرامج الفدية وبرامج الإعلانات غير المرغوب فيها والديدان الحاسوبية.

آلية العمل:

الإصابة الأولية:

- يتم إدخال البرامج الضارة إلى الجهاز المستهدف من خلال عدة طرق مثل تنزيلات غير آمنة، مرفقات البريد الإلكتروني المشبوهة، الروابط الخبيثة، أو حتى من خلال الثغرات الأمنية في البرامج.

التنفيذ:

- بمجرد دخول البرنامج الضار إلى الجهاز، يبدأ في تنفيذ الأوامر المحددة له. قد تشمل هذه الأوامر سرقة المعلومات الشخصية، تشفير الملفات وطلب فدية، أو حتى السيطرة الكاملة على النظام.

الانتشار:

- تسعى بعض البرامج الضارة إلى الانتشار إلى أجهزة أخرى على الشبكة من خلال مشاركة الملفات أو استغلال الثغرات الأمنية في الشبكة.

الإخفاء:

- تقوم البرامج الضارة بتقنيات متنوعة للبقاء مخفية على النظام لأطول فترة ممكنة، مثل التمويه أو الاندماج مع البرامج الشرعية.

لحماية الأنظمة والأجهزة من البرامج الضارة، يمكن اتباع الإجراءات التالية:

استخدام برامج مكافحة الفيروسات:

- تثبيت وتشغيل برامج مكافحة الفيروسات والتحديث المستمر لها يساعد في الكشف عن البرامج الضارة والقضاء عليها.

التحديث المستمر للبرامج:

- تحديث جميع البرامج والنظم بانتظام لسد الثغرات الأمنية التي يمكن استغلالها من قبل البرامج الضارة.

التوعية والتدريب:

- توعية المستخدمين حول مخاطر البرامج الضارة وكيفية تجنبها، مثل عدم فتح مرفقات البريد الإلكتروني من مرسلين غير معروفين وعدم تنزيل البرامج من مصادر غير موثوقة.

استخدام جدران الحماية (Firewalls):

- تشغيل جدران الحماية يمكن أن يساعد في منع البرامج الضارة من الوصول إلى الجهاز أو الشبكة.

إجراءات النسخ الاحتياطي:

- النسخ الاحتياطي الدوري للبيانات يمكن أن يساعد في استعادة البيانات في حال تم تشفيرها أو فقدانها بسبب البرامج الضارة.

مثال على شركات وكيانات تأثرت بالبرامج الضارة

1. Sony Pictures Entertainment (2014) في عام 2014، تعرضت شركة Sony Pictures Entertainment لهجوم بواسطة برنامج ضار أطلق عليه اسم “Shamoon”. أدى هذا الهجوم إلى سرقة بيانات حساسة وتدمير العديد من الأجهزة في الشركة.

- عدد الأجهزة المتضررة: آلاف الأجهزة

- التأثير: خسائر مالية كبيرة، تضرر السمعة، ونشر بيانات حساسة

2. WannaCry (2017) هجوم “WannaCry” هو برنامج فدية ضرب أكثر من 200,000 جهاز في 150 دولة في عام 2017. اعتمد الهجوم على ثغرة في نظام Windows وطلب فدية مقابل فك تشفير الملفات.

- عدد الأجهزة المتضررة: أكثر من 200,000 جهاز

- التأثير: خسائر مالية تقدر بملايين الدولارات، توقف عمليات في العديد من المؤسسات الكبيرة مثل المستشفيات

3. Target (2013) في عام 2013، تعرضت سلسلة متاجر Target لهجوم بواسطة برنامج ضار أدى إلى سرقة بيانات بطاقات الدفع لأكثر من 40 مليون عميل.

- عدد العملاء المتضررين: أكثر من 40 مليون

- التأثير: خسائر مالية ضخمة، تحقيقات قانونية، وتضرر سمعة الشركة

الإحصائيات

في 2023، شهدت الهجمات بالبرامج الضارة زيادة بنسبة 25% مقارنة بالعام السابق.

8. هجمات استغلال الثغرات (Exploits)

هجمات استغلال الثغرات (Exploits) هي نوع من الهجمات الإلكترونية التي يعتمد فيها المهاجمون على استغلال ثغرات أمنية غير مكتشفة أو غير مرقعة في البرامج أو الأنظمة للوصول إلى البيانات أو تنفيذ عمليات غير مصرح بها.

آلية العمل:

البحث عن الثغرة:

- يقوم المهاجمون أو الباحثون الأمنيون بالبحث عن الثغرات في البرمجيات والأنظمة. يمكن أن تكون هذه الثغرات نتيجة لعيوب برمجية أو تصميم غير آمن.

إنشاء الكود الاستغلالي:

- بمجرد اكتشاف الثغرة، يقوم المهاجمون بكتابة كود استغلالي (Exploit Code) يستفيد من هذه الثغرة. هذا الكود يمكن أن يتنوع بين استغلالات بسيطة أو متقدمة تتطلب معرفة عميقة بالنظام المستهدف.

تنفيذ الهجوم:

- يتم إرسال الكود الاستغلالي إلى الهدف عبر وسائل مختلفة مثل البريد الإلكتروني، الروابط الخبيثة، أو عبر الشبكة. بمجرد وصول الكود إلى الهدف، يبدأ في تنفيذ الأوامر لاستغلال الثغرة.

السيطرة على النظام:

- بعد استغلال الثغرة بنجاح، يمكن للمهاجمين السيطرة على النظام المستهدف، سرقة البيانات، تثبيت برامج ضارة، أو حتى تدمير البيانات.

لحماية الأنظمة من هجمات استغلال الثغرات، يمكن اتباع الإجراءات التالية:

التحديث المنتظم للبرمجيات:

- التأكد من تحديث جميع البرامج والأنظمة بانتظام لسد الثغرات الأمنية التي يمكن استغلالها.

استخدام برامج الحماية:

- تثبيت وتشغيل برامج الحماية مثل برامج مكافحة الفيروسات وجدران الحماية يمكن أن يساعد في الكشف عن النشاط غير العادي ومنع الهجمات.

التوعية الأمنية:

- توعية الموظفين والمستخدمين حول كيفية التعرف على الهجمات ومحاولة تجنبها، مثل عدم فتح مرفقات بريد إلكتروني مشبوهة أو تنزيل برامج من مصادر غير موثوقة.

اختبارات الاختراق والتقييم الأمني:

- إجراء اختبارات اختراق دورية وتقييمات أمنية للنظام يمكن أن يساعد في اكتشاف الثغرات وإصلاحها قبل أن يتمكن المهاجمون من استغلالها.

استخدام تقنيات الحد من الأضرار:

- استخدام تقنيات مثل تطبيق القيود على الامتيازات وتقليل صلاحيات المستخدمين يمكن أن يقلل من تأثير الهجمات إذا تم اختراق النظام.

مثال على شركات وكيانات تأثرت بهجمات استغلال الثغرات

1. Equifax (2017) في عام 2017، تعرضت شركة Equifax لهجوم كبير استغل ثغرة في تطبيق Apache Struts، مما أدى إلى سرقة بيانات شخصية لأكثر من 147 مليون شخص.

- عدد المتضررين: 147 مليون شخص

- التأثير: خسائر مالية ضخمة، تضرر السمعة، وغرامات قانونية

2. Heartbleed (2014) ثغرة Heartbleed التي اكتشفت في مكتبة التشفير OpenSSL أدت إلى تعرض ملايين المواقع الإلكترونية للخطر. سمحت هذه الثغرة للمهاجمين بقراءة الذاكرة الداخلية للخوادم.

- عدد المواقع المتأثرة: حوالي 500,000 موقع

- التأثير: تسرب بيانات حساسة، فقدان الثقة، وإصلاحات أمنية مكلفة

3. Microsoft Exchange Server (2021) في عام 2021، تعرضت خوادم Microsoft Exchange لهجوم استغل ثغرات أمنية، مما أدى إلى اختراق آلاف المنظمات حول العالم وسرقة بيانات حساسة.

- عدد المنظمات المتضررة: آلاف المنظمات

- التأثير: تسرب بيانات حساسة، تحقيقات قانونية، وتكلفة عالية لإصلاح الأضرار

الإحصائيات

في 2023، كانت هجمات استغلال الثغرات مسؤولة عن 20% من جميع الهجمات الإلكترونية.

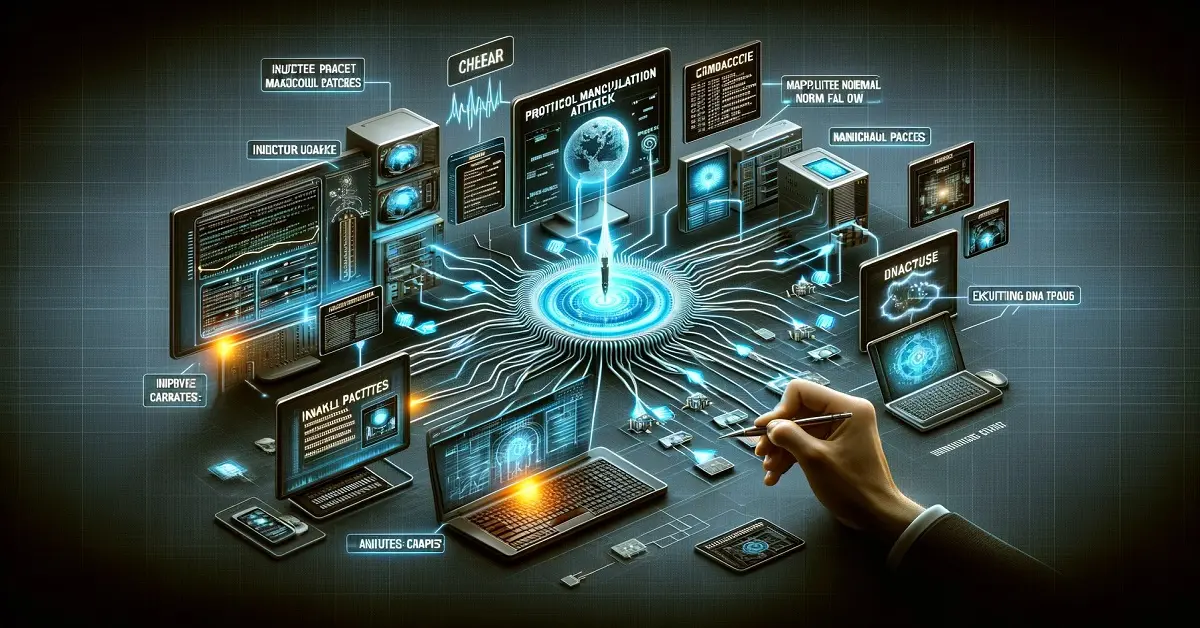

9. هجمات التلاعب بالبروتوكولات (Protocol Manipulation)

هجمات التلاعب بالبروتوكولات (Protocol Manipulation) هي نوع من الهجمات الإلكترونية التي تستهدف البروتوكولات المستخدمة في الشبكات والاتصالات بهدف تغيير سلوكها لتحقيق أهداف ضارة. يمكن أن تشمل هذه الهجمات التلاعب ببروتوكولات النقل (مثل TCP/IP) أو بروتوكولات التطبيق (مثل HTTP).

آلية العمل:

استغلال الثغرات في البروتوكولات:

- يقوم المهاجمون بالبحث عن ثغرات أو نقاط ضعف في تصميم أو تنفيذ البروتوكولات المستخدمة في الشبكات.

حقن الحزم الخبيثة:

- يمكن للمهاجمين إرسال حزم خبيثة أو معدلة تتسبب في تغيير سلوك البروتوكول المستهدف. قد تتضمن هذه الحزم معلومات مضللة أو بيانات خاطئة.

التلاعب بالتدفق الطبيعي للبيانات:

- من خلال التلاعب بالتدفق الطبيعي للبيانات، يمكن للمهاجمين اعتراض أو تعديل أو إعادة توجيه الاتصالات بين الأنظمة. يمكن أن يؤدي ذلك إلى تسريب البيانات أو تعطيل الخدمة.

التنفيذ:

- يمكن للمهاجمين استخدام أدوات وتقنيات مثل هجمات “Man-in-the-Middle” أو هجمات “TCP Reset” لتحقيق أهدافهم.

لحماية الأنظمة من هجمات التلاعب بالبروتوكولات، يمكن اتباع الإجراءات التالية:

تطبيق تحديثات الأمان بانتظام:

- التأكد من تطبيق جميع التحديثات الأمنية التي تصدرها الشركات المصنعة للأجهزة والبرمجيات.

استخدام بروتوكولات آمنة:

- استخدام بروتوكولات آمنة ومعتمدة مثل HTTPS بدلاً من HTTP، واستخدام بروتوكولات نقل البيانات المشفرة.

التشفير:

- تشفير البيانات أثناء نقلها عبر الشبكات باستخدام تقنيات مثل SSL/TLS لمنع المهاجمين من التلاعب بالبيانات.

مراقبة الشبكة:

- استخدام أنظمة مراقبة الشبكة للكشف عن أي نشاط غير عادي أو حزم مشبوهة يمكن أن تشير إلى محاولة هجوم.

تدريب الموظفين:

- توعية الموظفين حول كيفية التعرف على الهجمات الإلكترونية والتعامل معها، بالإضافة إلى أهمية استخدام أدوات الأمان المتاحة.

استخدام جدران الحماية وأنظمة الكشف عن التسلل:

- تثبيت وتشغيل جدران الحماية وأنظمة الكشف عن التسلل يمكن أن يساعد في منع الحزم الخبيثة من الوصول إلى الشبكة.

مثال على شركات وكيانات تأثرت بهجمات التلاعب بالبروتوكولات

1. Cloudflare (2020) في عام 2020، تعرضت شركة Cloudflare لهجوم يعتمد على التلاعب ببروتوكول TCP Reset، والذي أدى إلى تعطيل العديد من الخدمات التي تقدمها الشركة مؤقتاً.

- عدد المستخدمين المتأثرين: ملايين المستخدمين حول العالم

- التأثير: انقطاع الخدمة، خسائر مالية غير محددة، تأثر سمعة الشركة

2. GitHub (2018) في عام 2018، تعرضت منصة GitHub لهجوم حرمان من الخدمة (DDoS) من نوع التلاعب بالبروتوكولات باستخدام تقنيات “Memcached”. كان الهجوم واحداً من أكبر الهجمات من نوعه.

- حجم الهجوم: 1.35 تيرابت في الثانية

- التأثير: تعطيل الخدمة لمدة دقائق، خسائر مالية غير محددة، تحسن الأمان بعد الهجوم

3. Microsoft (2019) في عام 2019، تم استهداف خوادم Microsoft Azure بهجمات تعتمد على التلاعب ببروتوكولات الشبكة، مما أدى إلى تعطل بعض الخدمات لفترة قصيرة.

- عدد المستخدمين المتأثرين: آلاف المستخدمين

- التأثير: انقطاع الخدمة، خسائر مالية، تحسينات أمنية لاحقة

الإحصائيات

في 2023، كانت هجمات التلاعب بالبروتوكولات مسؤولة عن 5% من جميع الهجمات الإلكترونية.

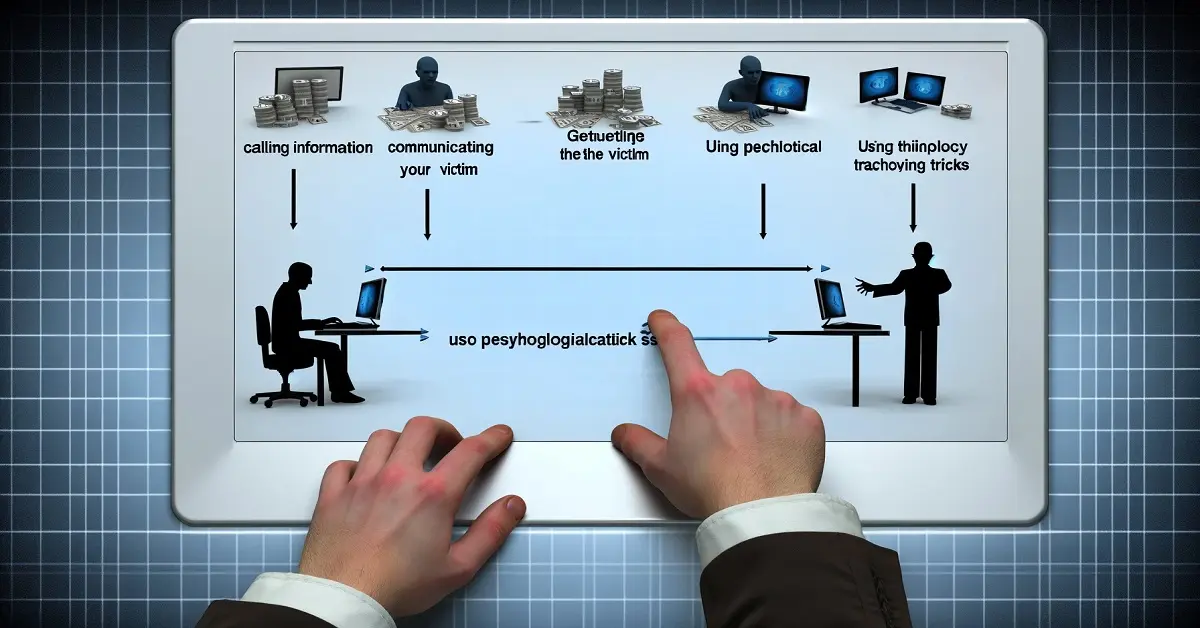

10. هجمات الاختراق الاجتماعي (Social Engineering)

هجمات الاختراق الاجتماعي (Social Engineering) هي مجموعة من التكتيكات التي يستخدمها المهاجمون لخداع الأفراد للحصول على معلومات حساسة أو الوصول إلى أنظمة الكمبيوتر عن طريق التلاعب النفسي أو الاستغلال. تتضمن هذه الهجمات استخدام الحيل النفسية والإقناع لاستغلال الثقة أو الفضول أو الخوف أو الاستعجال لدى الضحايا.

آلية العمل:

جمع المعلومات:

- يقوم المهاجمون بجمع المعلومات الأساسية عن الضحايا المحتملين عبر وسائل التواصل الاجتماعي، البحث في الإنترنت، أو غيرها من المصادر العامة.

التواصل مع الضحية:

- يتواصل المهاجمون مع الضحية من خلال البريد الإلكتروني، الهاتف، أو حتى وجهًا لوجه، متظاهرين بأنهم جهات موثوقة مثل زملاء عمل، مدراء، أو حتى جهات حكومية.

استخدام الحيل النفسية:

- يستغل المهاجمون الحيل النفسية مثل اللعب على مشاعر الخوف، الفضول، أو الاستعجال لإقناع الضحية بالكشف عن معلومات حساسة أو تنفيذ إجراءات معينة مثل تحميل برامج خبيثة.

تنفيذ الهجوم:

- بعد الحصول على المعلومات أو الوصول، يقوم المهاجمون بتنفيذ الهجوم المخطط له، سواء كان ذلك عن طريق سرقة البيانات، اختراق الأنظمة، أو تنفيذ عمليات احتيالية.

لحماية الأنظمة من هجمات الاختراق الاجتماعي، يمكن اتباع الإجراءات التالية:

التدريب والتوعية:

- تثقيف الموظفين حول مخاطر الاختراق الاجتماعي وكيفية التعرف على محاولات الخداع.

التحقق من الهوية:

- التأكد من هوية الأشخاص المتصلين قبل الكشف عن أي معلومات حساسة أو اتخاذ إجراءات معينة.

استخدام بروتوكولات الأمان:

- تطبيق سياسات أمان قوية مثل المصادقة الثنائية (Two-Factor Authentication) واستخدام كلمات مرور قوية ومتغيرة بانتظام.

تجنب مشاركة المعلومات الحساسة:

- عدم مشاركة المعلومات الحساسة عبر القنوات غير الآمنة والتأكد من ضرورة مشاركة المعلومات قبل القيام بذلك.

التحقق من المصادر:

- التأكد من صحة ومصداقية المصادر قبل الوثوق بها أو اتباع تعليماتها.

مثال على شركات وكيانات تأثرت بهجمات الاختراق الاجتماعي

1. Sony Pictures Entertainment (2014): في عام 2014، تعرضت Sony Pictures Entertainment لهجوم اختراق اجتماعي كبير، حيث نجح المهاجمون في خداع الموظفين للحصول على معلومات تسجيل الدخول إلى الأنظمة الداخلية للشركة. أدى الهجوم إلى تسريب بيانات حساسة وإيقاف العمل لفترة طويلة.

- عدد الحسابات المتأثرة: آلاف الحسابات

- التأثير: تسريب بيانات حساسة، خسائر مالية كبيرة، تأثير سلبي على السمعة

2. Ubiquiti Networks (2021): تعرضت Ubiquiti Networks في عام 2021 لهجوم اختراق اجتماعي حيث تم خداع أحد الموظفين للحصول على وصول إلى الأنظمة الداخلية للشركة، مما أدى إلى سرقة كميات كبيرة من البيانات الحساسة.

- عدد المستخدمين المتأثرين: غير محدد، لكن شمل بيانات حساسة للعملاء

- التأثير: خسائر مالية كبيرة، تكلفة إصلاح الأضرار، تحسين الأمان بعد الهجوم

3. Twitter (2020): في عام 2020، تعرضت Twitter لهجوم اختراق اجتماعي كبير، حيث تمكن المهاجمون من خداع موظفي الدعم الفني للوصول إلى الأنظمة الداخلية، مما أدى إلى اختراق العديد من حسابات الشخصيات الشهيرة ونشر تغريدات احتيالية.

- عدد الحسابات المخترقة: حوالي 130 حسابًا

- التأثير: نشر معلومات مضللة، خسائر مالية للأفراد المتضررين، تعزيز الأمان بعد الحادث

الإحصائيات

في 2023، كانت هجمات الاختراق الاجتماعي مسؤولة عن 35% من جميع الاختراقات الناجحة.

إذا كنت تمتلك موقعًا إلكترونيًا فاقرأ مقالة الدعم التقني لمزيد من الفائدة:

الخاتمة

إن حماية موقعك الإلكتروني من الهجمات الإلكترونية ليس خيارًا بل ضرورة. باتباع النصائح المذكورة أعلاه والاستفادة من الخدمات المتخصصة، يمكنك تأمين موقعك وحماية بياناتك من التهديدات المتزايدة.

الأسئلة الشائعة

تشمل هجمات DDoS، XSS، SQL Injection، التصيد الاحتيالي، Man-in-the-Middle، القوة الغاشمة، البرامج الضارة، استغلال الثغرات، التلاعب بالبروتوكولات، والاختراق الاجتماعي.

يمكنك استخدام خدمات مكافحة DDoS مثل Cloudflare وتحسين إعدادات الخادم لتحمل الأحمال العالية.

هجمات SQL Injection تعتمد على إدخال أكواد SQL خبيثة في استعلامات قواعد البيانات. يمكنك الحماية منها باستخدام استعلامات SQL المحضرة والتأكد من صحة مدخلات المستخدمين.

يمكن الحماية من هجمات التصيد الاحتيالي عبر تدريب الموظفين على التعرف على رسائل التصيد الاحتيالي واستخدام برامج مكافحة الفيروسات.

هجمات XSS تسمح للمهاجمين بتنفيذ أكواد ضارة في المتصفحات. يمكنك الحماية منها عن طريق التحقق من مدخلات المستخدمين واستخدام استراتيجيات الترميز المناسبة.

هجمات Man-in-the-Middle تحدث عندما يتنصت المهاجم على الاتصال بين المستخدم والخادم. يمكنك الحماية منها باستخدام بروتوكولات HTTPS وشهادات SSL.

يمكنك حماية موقعك من هجمات القوة الغاشمة باستخدام كلمات مرور قوية وتطبيق سياسات القفل المؤقت بعد عدد معين من محاولات الدخول الفاشلة.

تشمل البرامج الضارة الفيروسات، الديدان، وأحصنة طروادة. يمكنك الحماية منها باستخدام برامج مكافحة الفيروسات وتحديث النظام بانتظام.

هجمات استغلال الثغرات تستهدف نقاط الضعف في البرامج. يمكنك الحماية منها عبر تحديث البرامج بانتظام وتطبيق التصحيحات الأمنية.

هجمات التلاعب بالبروتوكولات تشمل تعديل الاتصالات لجعلها غير آمنة. يمكنك الحماية منها باستخدام بروتوكولات آمنة وتحديث البرامج بشكل دوري.

يمكنك حماية موقعك من هجمات الاختراق الاجتماعي عبر تدريب الموظفين على التعرف على محاولات الاختراق وتنفيذ سياسات أمنية قوية.

شارك المقالة للإفادة

نبذة عن الكاتب

لمعرفة المقالات الجديدة والتواصل معي تابعني عبر:

ما هو الدعم التقني؟ لماذا أحتاجه؟ ما هي الفوائد المرجوة من الاشتراك بالخدمة؟

يتكرر هذا المشهد بشكل دوري في جميع جوالاتنا فكم مرة...

تعرف على الخدمةاكتب تعليقًا